Në mesin e korrikut 2022, Mandiant(një firmë amerikane e sigurisë kibernetike ) identifikoi një familje të re ransomware të quajtur ROADSWEEP e cila lëshon një shënim me temë politike që sugjeron se synonte qeverinë shqiptare.

Për më tepër, një front i quajtur “HomeLand Justice” pretendoi meritën për aktivitetin përçarës që preku faqet e internetit të qeverisë shqiptare dhe shërbimet e qytetarëve më 18 korrik 2022.

Fronti “Homeland Justice” postoi një video të ekzekutimit të ransomware në faqen e saj të internetit dhe kanalin Telegram krahas dokumenteve të supozuara të qeverisë shqiptare dhe lejeve të qëndrimit të anëtarëve të gjoja të Organizatës se Muxhahedinëve të Popullit të Iranit (MEK), një organizatë opozitare iraniane që më parë ishte caktuar si një grup terrorist nga SHBA.

Më 18 korrik 2022, qeveria shqiptare publikoi një deklaratë duke njoftuar se duhej “të mbyllte përkohësisht aksesin në shërbimet publike online dhe faqet e tjera të internetit të qeverisë” për shkak të aktivitetit përçarës kibernetik.

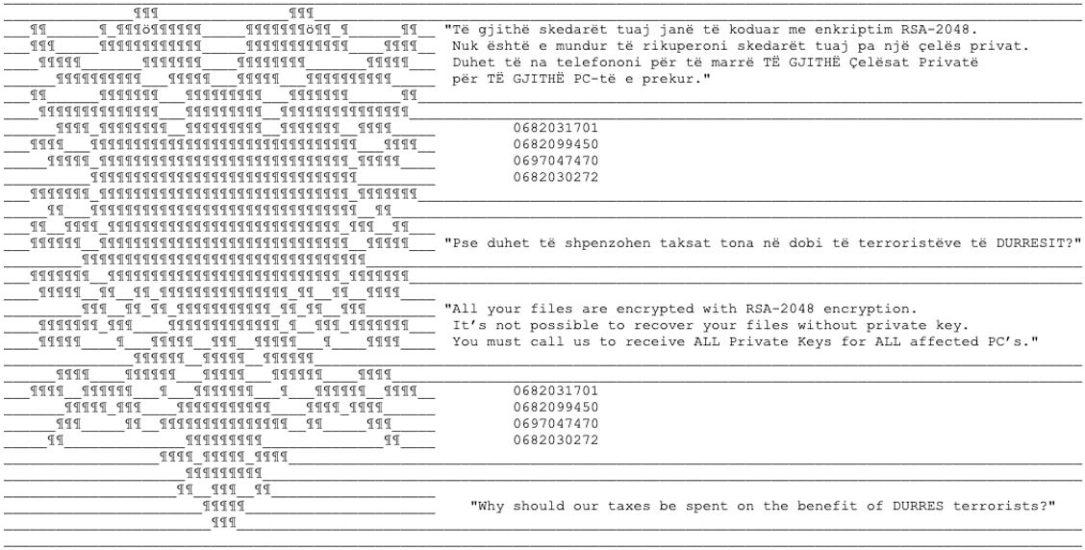

Më 22 korrik 2022, një mostër ransomware ROADSWEEP u dorëzua në një depo publike malware nga Shqipëria. Pas ekzekutimit të suksesshëm, ky mostër lëshon një shënim duke përfshirë tekstin “Pse duhet të shpenzohen taksat tona për përfitimin e terroristëve të DURRËSIT?”

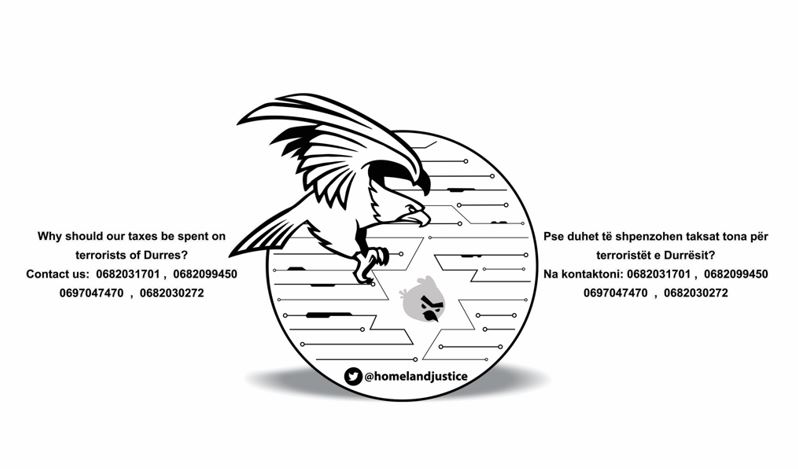

Më 21 korrik 2022, një front i quajtur “Homeland Justice” shfrytëzoi uebsajtin “homelandjustice.ru” për të filluar publikimin e lajmeve të supozuara mbi operacionin ransomware kundër qeverisë shqiptare së bashku me një lidhje me një kanal Telegram të quajtur “Homelandjustice”.

Faqja e internetit, e cila nënkupton se drejtohet nga shtetas shqiptarë, pretendoi kredi për aktivitetin e ransomware me një video të “aktivitetit të fshirëseve” dhe postoi dokumente gjoja të brendshme të qeverisë shqiptare së bashku me ato që pretendonte se ishin leje qëndrimi shqiptare të anëtarëve të MEK.

Faqja e internetit “homelandjustice[.]ru” dhe kanali Telegram përdorin të dyja një baner që duket identik me sfondin e përdorur nga ROADSWEEP dhe përmban të njëjtën gjuhë me temë politike si shënimi i mësipërm.

Platformat postuan gjithashtu një video të një fshirëse të supozuar të ekzekutuar në një host duke përdorur këtë baner.

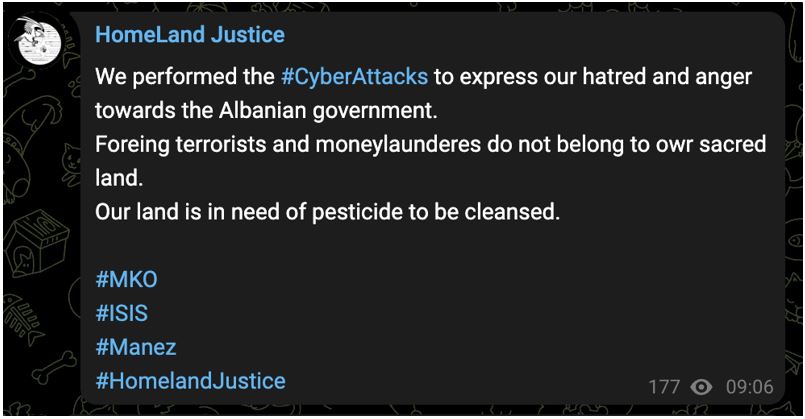

Pas postimit të lidhjeve të shumta me lajmet mbi aktivitetin përçarës kundër qeverisë shqiptare më 26 korrik 2022, HomeLand Justice pretendoi drejtpërdrejt meritën për operacionin në kanalin e saj Telegram në një mesazh që pretendonte korrupsion në qeverinë shqiptare dhe përsërit mesazhin .

Veçanërisht, postimet përdorën hashtags #MKO, #ISIS, #Manez dhe #HomeLandJustice. Manëz është një qytet në qarkun e Durrësit dhe vendndodhja për konferencën e Samitit Botëror të Iranit të Lirë, i cili u vendos të mbahej në datat 23-24 korrik.

Si faqja e internetit homelandjustice.ru ashtu edhe kanali Telegram postuan dokumente që gjoja i përkisnin organizatave qeveritare shqiptare, së bashku me ato që duket të jenë leje qëndrimi, certifikata martese, pasaporta dhe dokumente të tjera personale që u përkasin anëtarëve të dyshuar të MEK.

Mandiant identifikoi më tej CHIMNEYSWEEP, një derë e pasme që përdor Telegramin ose infrastrukturën në pronësi për komandimin dhe kontrollin dhe është në gjendje të marrë pamje nga ekrani, të listojë dhe të mbledhë skedarë, të krijojë një guaskë të kundërt dhe të mbështet funksionalitetin e regjistrimit të tastierëve.

CHIMNEYSWEEP ndan kodin me ROADSWEEP dhe bazuar në përmbajtjen e vëzhguar të mashtrimit ka të ngjarë të përdoret për të synuar folësit arabisht që në vitin 2012.

CHIMNEYSWEEP dhe ROADSWEEP ndajnë mbivendosje të shumta kodesh, duke përfshirë kodin identik dinamik të rezolucionit API. Kodi i përbashkët përfshin një çelës të integruar RC4 për të deshifruar vargjet e funksionit të Windows API në kohën e ekzekutimit, të cilat zgjidhen duke përdorur thirrjet LoadLibrary dhe GetProcAddress pasi të deshifrohen. Të dy aftësitë ndajnë gjithashtu të njëjtin alfabet të personalizuar Base64, njëri përdoret për të koduar çelësin e deshifrimit, tjetri për komandim dhe kontroll.

Dokumentet e mashtrimit kanë përfshirë lista emrash në gjuhën arabe, gjoja të individëve në Liban, dhe një figurë të Massoud Rajavi, ish-udhëheqësit të Mujahedeen-e-Khalq (MEK), një grup opozitar iranian.

Figura 4: Imazhi i Massoud Rajavi në një dokument Word i përdorur si përmbajtje mashtrimi së bashku në gusht 2021

Më 19 korrik 2022, një ditë pas njoftimit të qeverisë shqiptare për aktivitetin përçarës, një përdorues shqiptar dorëzoi një ngarkesë fshirëse ZEROCLEAR në një depo publike malëare. Ngarkesa ZEROCLEAR merr argumentet e linjës së komandës nga operatori dhe rezulton në prishjen e sistemit të skedarëve duke përdorur drejtuesin RawDisk.

Ndërsa ne nuk jemi në gjendje të provojmë ose të hedhim poshtë në mënyrë të pavarur nëse mostra ZEROCLEAR është përdorur në këtë apo ndonjë operacion përçarës, malware është raportuar më parë publikisht se ka lidhje me aktorët e kërcënimit Iran-nexus që e përdorin atë në mbështetje të aktivitetit përçarës në Lindjen e Mesme si kohët e fundit si 2020.

Mandiant vlerëson me besim të moderuar se një ose shumë aktorë kanë vepruar në mbështetje të qëllimeve iraniane. Kjo bazohet në kohën e aktivitetit përçarës, përmbajtjen e përqendruar te MEK e kanalit Telegram të personazhit HomeLand Justice dhe historinë e gjatë të malëare-it CHIMNEYSWEEP që synon folësit farsi dhe arab.

Qyteti i Manëzit, Qarku i Durrësit, të përmendur në shënimin RROADSWEEP dhe në kanalin Telegram HomeLand Justice, ishte caktuar të priste konferencën “Samiti Botëror i Iranit të Lirë” në datat 23-24 korrik 2022. Mediat shqiptare njoftuan se më 22 korrik se konferenca ishte shtyrë për shkak të një “kërcënimi sulmi terrorist”.

Samiti Botëror i Iranit të Lirë është një konferencë që mbledh entitete që kundërshtojnë qeverinë e Iranit, veçanërisht anëtarët e MEK, në Manëz, Qarku i Durrësit, Shqipëri.

Operacionet informative iraniane dhe pro-Iraniane kanë shënjestruar shpesh MEK-un me mesazhe antagoniste, duke përfshirë përdorimin e materialeve të fabrikuara si dokumente të falsifikuara. Për shembull, fushata pro-Iranit Roaming Mayfly ka promovuar narrativa të falsifikuara që pretendojnë mbështetjen e vendeve të ndryshme perëndimore për MEK-un.

Ne kemi raportuar më parë për fshirëset e dyshuar Iran-nexus ZEROCLEAR dhe DUSTMAN, të cilat thuhet se kanë shënjestruar entitete në Bahrein dhe Arabinë Saudite.

Megjithatë, ne vërejmë se sulmi i ransomëare është dukshëm më i ndërlikuar se operacionet e mëparshme CHIMNEYSWEEP, gjë që rrit mundësinë e një bashkëpunimi ndërmjet ekipeve ose skenarë të tjerë për të cilët nuk kemi njohuri në këtë moment. Ne po vazhdojmë të hetojmë këtë grup dhe do të ofrojmë përditësime kur të kemi mundësi.

Burimi: Mandiant

Copyright © Gazeta “Si”

Të gjitha të drejtat e këtij materiali janë pronë ekskluzive dhe e patjetërsueshme e Gazetës “Si”, sipas Ligjit Nr.35/2016 “Për të drejtat e autorit dhe të drejtat e tjera të lidhura me to”. Ndalohet kategorikisht kopjimi, publikimi, shpërndarja, tjetërsimi etj, pa autorizimin e Gazetës “Si”, në të kundërt çdo shkelës do mbajë përgjegjësi sipas nenit 179 të Ligjit 35/2016.

.png)

Lini një Përgjigje